Pistés comme jamais #2

03 May 2020

Je pense qu'il nous est tous arrivé de faire une recherche sur une plateforme X pour un produit et d'en être recevoir la publicité sur la plateforme Y. Par exemple (vécu), faire une recherche pour une marque Z sur Vinted et avoir des publicités sur cette marque ensuite dans Youtube.

Et encore, ça c'est du classique, dans la continuité de mon précédent article sur le sujet, les exemples continuent d'affluer sur de nouvelles façons originales de nous pister.

Des sociétés scannent toutes les images disponibles sur Facebook, Twitter, Youtube… pour alimenter une gigantesque base de données de reconnaissance faciale, et revendre son utilisation aux forces de l'ordre, ou à d'autres entités (faut pas se limiter).

https://arstechnica.com/tech-policy/2020/02/facebook-youtube-order-clearview-to-stop-scraping-them-for-faces-to-match

Les appareils pour regarder la télé, comme le Amazon Fire TV, savent ce que vous regardez, quand et combien de temps.

https://blog.acolyer.org/2020/02/10/watching-you-watch

La société suisse Crypto AG a vendu du matériel militaire à presque tous les pays du monde, depuis la fin de la 2e guerre mondiale. Cette société était en fait détenue par la CIA. Au temps pour la souveraineté nationale des armées.

https://www.schneier.com/blog/archives/2020/02/crypto_ag_was_o.html

Les applications de gestion des emails sur votre smartphone scannent vos mails pour en revendre les données.

https://www.lifewire.com/best-iphone-email-apps-4135146

Plus de 500 extensions Chrome, telles que des jeux, coupons promotionnels, offres privilèges… téléchargées des millions de fois, étaient en fait uniquement créées dans le but d'envoyer l'utilisateur sur des sites webs malveillants. Ces sites étaient alors en mesure de récupérer toutes les données stockées sur le navigateur et dans le presse-papier (quand on fait un copier/coller).

https://arstechnica.com/information-technology/2020/02/500-chrome-extensions-secretly-uploaded-private-data-from-millions-of-users

Ca va devenir une habitude, les voitures de location connectées sont contrôlées à distance pour ne pas sortir d'une certaine zone géographique, sous peine d'arrêter instantanément le moteur. Sauf que si le GPS interne de la voiture ne capte plus de signal, elle considère que ce n'est plus dans le périmètre autorisé et s'arrête.

https://arstechnica.com/cars/2020/02/driver-stranded-after-connected-rental-car-cant-call-home

Certains VPN et bloqueurs de publicité étaient en fait des aspirateurs à données personnelles, pour ensuite les revendre. Choisissez bien votre VPN, si c'est gratuit ou pas cher, c'est pas normal. Et pour le bloqueur de publicité sur votre smartphone, prenez DNSFilter (j'en parle dans cet article). Analyse détaillée sur 120 VPN.

https://www.buzzfeednews.com/article/craigsilverman/vpn-and-ad-blocking-apps-sensor-tower

Une énième société de fabrication d'appareils de surveillance connectés vend ses produits alors qu'ils ont des failles de sécurité (quelqu'un peut en prendre le contrôle) et ne peuvent pas être mis à jour ou très difficilement.

https://www.zdnet.com/article/ddos-botnets-have-abused-three-zero-days-in-lilin-video-recorders-for-months

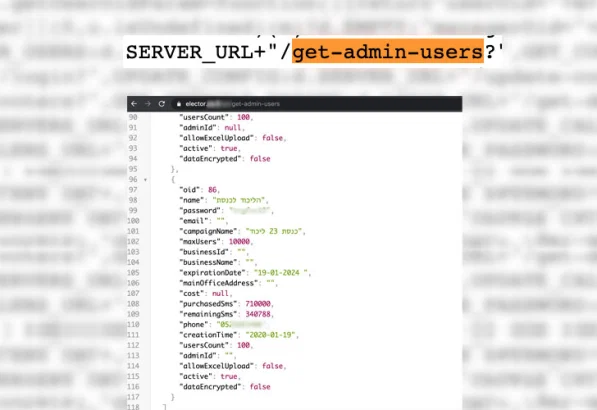

L'application de vote en ligne utilisée en Israel avait une faille de sécurité permettant de récupérer l'intégralité du registre des électeurs : nom, prénom, adresse postale, adresse mail, numéro de carte d'identité, sexe… Faut arrêter de faire confiance aux autres avec ses propres données personnelles.

https://www.haaretz.com/israel-news/elections/.premium-app-used-by-netanyahu-s-likud-leaks-israel-s-entire-voter-registry-1.8509696

Après le piratage des assistants vocaux (comme Google Home ou Alexa) par des lasers, des chercheurs en sécurité ont découvert que c'était aussi possible via des commandes passées par ultrasons inaudibles à l'oreille.

https://www.schneier.com/blog/archives/2020/03/hacking_voice_a_1.html

On n'arrête pas le progrès en temps de pandémie, et en Chine on profite d'avoir une population entièrement masquée pour améliorer son système de reconnaissance faciale. Même si tu portes un masque on sait qui tu es.

https://www.schneier.com/blog/archives/2020/03/facial_recognit_3.html

Plus de 4000 applications Android collectent la liste des applications installées sur votre smartphone, pour dresser votre portrait utilisateur, sans que vous ne le sachiez. Ça peut paraître bénin, sauf qu'on n'a pas forcément envie de dire à tout le monde que l'on a installé GrindR ou Tinder ou Pornhub. Ou qu'on a l'application de la Caisse d'Epargne, information qui peut être réutilisé plus tard via une tentative de hameçonnage dans un mail.

https://arstechnica.com/information-technology/2020/03/4000-android-apps-silently-access-your-installed-software

Après la publicité géo-ciblée, la propagande géo-ciblée : les groupes anti-avortement aux Etats-Unis inondent de publicités culpabilisantes les personnes dans ou à proximité des cliniques pratiquant l'avortement ou à proximité des locaux du planning familial.

https://rewire.news/article/2016/05/25/anti-choice-groups-deploy-smartphone-surveillance-target-abortion-minded-women-clinic-visits

Encore des abus de surveillance par les établissements scolaires sur leurs élèves : dans cette école des Etats-Unis, des ordinateurs portables étaient fournis aux élèves sauf que la webcam pouvait être activée à distance et n'importe quand. Forcément il y a eu des petites indiscrétions.

https://en.wikipedia.org/wiki/Robbins_v._Lower_Merion_School_District

Les opérateurs téléphoniques aux Etats-Unis, l'équivalent de Orange/SFR/Free/Bouygues Telecom en France, revendent l'accès aux données de géolocalisation en temps-réel de leurs clients, par exemple aux collecteurs de dettes, aux détectives privés…

https://www.eff.org/press/releases/eff-sues-att-data-aggregators-giving-bounty-hunters-and-other-third-parties-access

On s'en doutait un peu, les employés de Google et d'Amazon peuvent écouter ce qu'il se passe chez les gens possédant des assistants vocaux.

https://eu.usatoday.com/story/tech/2019/07/11/google-home-smart-speakers-employees-listen-conversations/1702205001

https://time.com/5568815/amazon-workers-listen-to-alexa

Une faille dans Safari, le navigateur d'Apple, permettait à un site web de prendre le contrôle de la webcam d'un ordinateur ou d'un smartphone.

https://www.ryanpickren.com/webcam-hacking-overview

Facebook considère qu'il ne collecte pas suffisamment bien les données personnelles sur les utilisateurs de produits Apple, la société a donc essayé de racheter l'entreprise éditrice d'une application malveillante (Pegasus spyware). Le principe c'est : l'utilisateur reçoit un sms apparemment inoffensif, clique sur un lien à l'intérieur ce qui installe automatiquement une application qui transmet ensuite toutes les données possibles à Facebook.

https://appleinsider.com/articles/20/04/03/facebook-tried-to-buy-nso-groups-ios-spyware-to-monitor-iphone-users